[TẶNG BẠN] TRỌN BỘ Bí kíp học tốt 08 môn

[TẶNG BẠN] TRỌN BỘ Bí kíp học tốt 08 môn

Chắc suất Đại học top - Giữ chỗ ngay!!

ĐĂNG BÀI NGAY để cùng trao đổi với các thành viên siêu nhiệt tình & dễ thương trên diễn đàn.

Chắc suất Đại học top - Giữ chỗ ngay!!

ĐĂNG BÀI NGAY để cùng trao đổi với các thành viên siêu nhiệt tình & dễ thương trên diễn đàn.

rung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) cho biết đã phát hiện ra dấu hiệu của chiến dịch tấn công nhằm vào các hệ thống thông tin quan trọng tại Việt Nam, thông qua việc phát tán và điều khiển mã độc có chủ đích (APT). Do đó, trưa 9/8, VNCERT đã phát hành công văn "khẩn", yêu cầu lãnh đạo đơn vị chỉ đạo các đơn vị thuộc phạm vi quản lý thực hiện khẩn cấp các công việc liên quan.

Theo VNCERT, mã độc loại này rất tinh vi, chúng có khả năng phát hiện các môi trường phân tích mã độc nhằm tránh bị phát hiện, đánh cắp dữ liệu, xâm nhập trái phép, phá hủy hệ thốngthông tin thông qua các máy chủ điều khiển mã độc (C&C Server) đặt bên ngoài lãnh thổ Việt Nam.

Trong công văn, VNCERT yêu cầu lãnh đạo các cơ quan, đơn vị doanh nghiệp chỉ đạo các đơn vị thuộc phạm vi quản lý thực hiện khẩn cấp một số nội dung công việc để ngăn chặn sự phát tán, lây lan của mã độc loại tấn công có chủ đích APT.

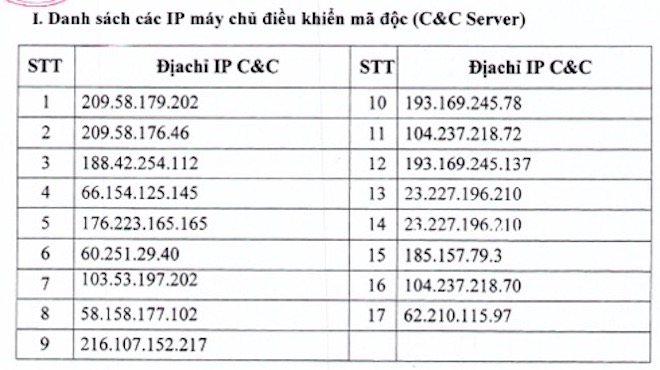

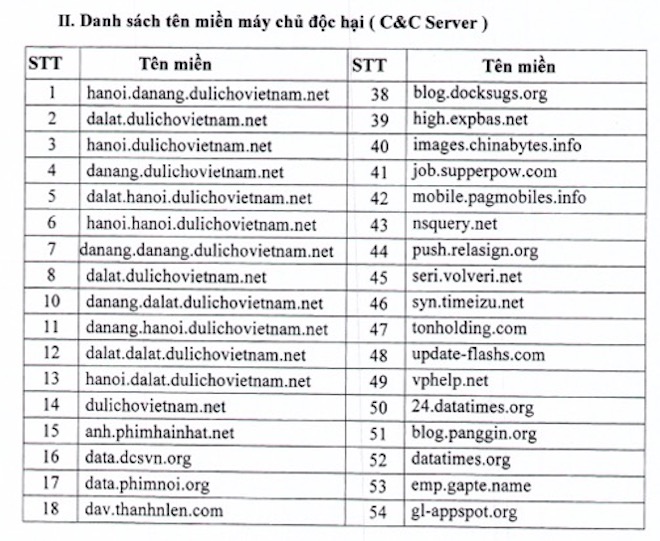

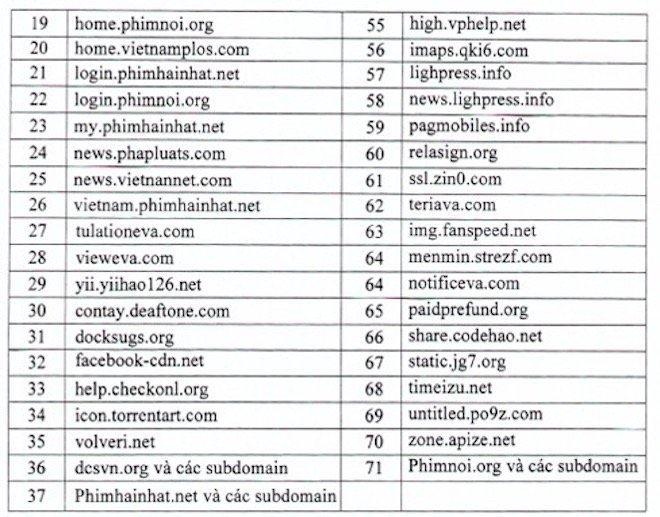

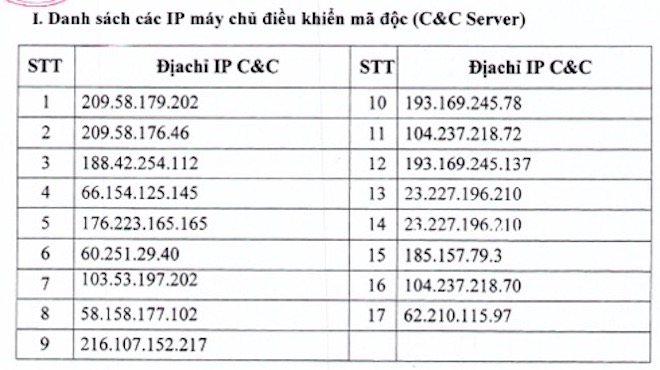

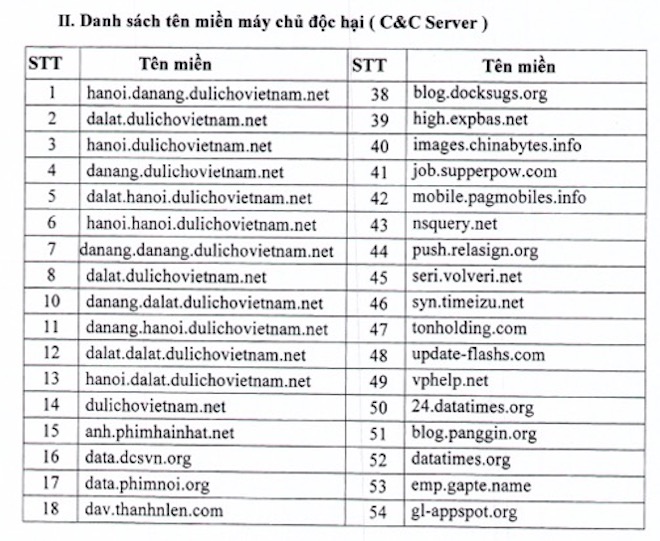

Cụ thể, các cơ quan, đơn vị, doanh nghiệp được yêu cầu phải giám sát nghiêm ngặt, ngăn chặn kết nối đến các máy chủ điều khiển mã độc APT. Tính tới hiện tại, VNCERT đã phát hiện được 17 địa chỉ IP máy chủ điều khiển mã độc và 71 tên miền máy chủ độc hại liên quan đến mã độc APT đợt này.

Danh sách địa chỉ IP của máy chủ điều khiển mã độc tấn công có chủ đích APT.

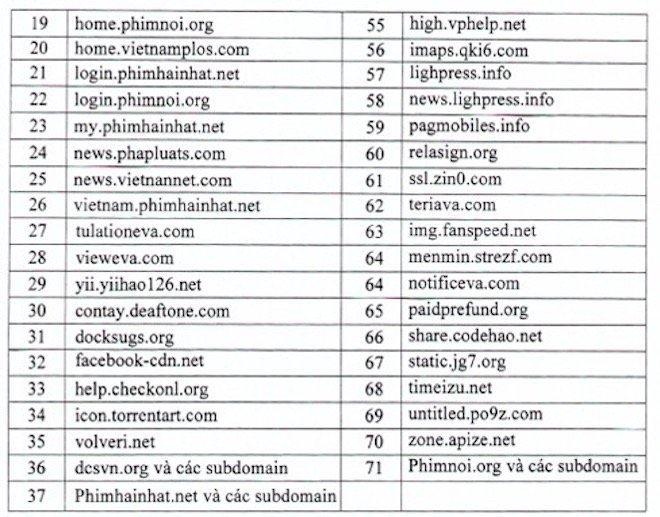

Danh sách tên miền máy chủ độc hại.

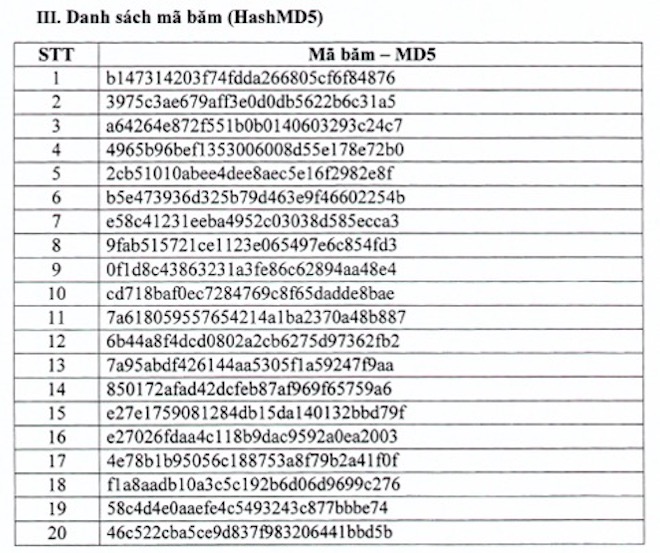

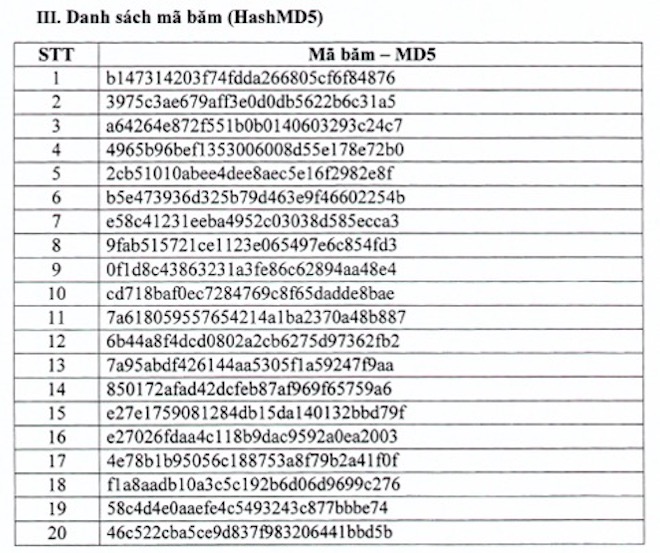

Danh sách mã băm (HashMD5)

VNCERT đề nghị các cơ quan, đơn vị, doanh nghiệp nếu phát hiện mã độc, cần nhanh chóng cô lập vùng/máy và điều tra, xử lý (cài đặt lại hệ điều hành nếu không gỡ bỏ được triệt để).

Bên cạnh đó, VNCERT cũng yêu cầu các đơn vị cập nhật các bản vá cho hệ điều hành và phần mề, nhất là Microsoft Office (nếu sử dụng). Đặc biệt, cần cập nhật các lỗ hổng có mã CVE:CVE-2012-0158, CVE-2017-0199 và MS17-010.

Các cơ quan, đơn vị, doanh nghiệp được đề nghị sau khi thực hiện các công việc, báo cáo tình hình lây nhiễm và kết quả xử lý (nếu có) về Cơ quan Điều phối ứng cứu sự cố Quốc gia - Trung tâm VNCERT trước ngày 30/9/2017.

Theo VNCERT, mã độc loại này rất tinh vi, chúng có khả năng phát hiện các môi trường phân tích mã độc nhằm tránh bị phát hiện, đánh cắp dữ liệu, xâm nhập trái phép, phá hủy hệ thốngthông tin thông qua các máy chủ điều khiển mã độc (C&C Server) đặt bên ngoài lãnh thổ Việt Nam.

Trong công văn, VNCERT yêu cầu lãnh đạo các cơ quan, đơn vị doanh nghiệp chỉ đạo các đơn vị thuộc phạm vi quản lý thực hiện khẩn cấp một số nội dung công việc để ngăn chặn sự phát tán, lây lan của mã độc loại tấn công có chủ đích APT.

Cụ thể, các cơ quan, đơn vị, doanh nghiệp được yêu cầu phải giám sát nghiêm ngặt, ngăn chặn kết nối đến các máy chủ điều khiển mã độc APT. Tính tới hiện tại, VNCERT đã phát hiện được 17 địa chỉ IP máy chủ điều khiển mã độc và 71 tên miền máy chủ độc hại liên quan đến mã độc APT đợt này.

Danh sách địa chỉ IP của máy chủ điều khiển mã độc tấn công có chủ đích APT.

Danh sách tên miền máy chủ độc hại.

Danh sách mã băm (HashMD5)

VNCERT đề nghị các cơ quan, đơn vị, doanh nghiệp nếu phát hiện mã độc, cần nhanh chóng cô lập vùng/máy và điều tra, xử lý (cài đặt lại hệ điều hành nếu không gỡ bỏ được triệt để).

Bên cạnh đó, VNCERT cũng yêu cầu các đơn vị cập nhật các bản vá cho hệ điều hành và phần mề, nhất là Microsoft Office (nếu sử dụng). Đặc biệt, cần cập nhật các lỗ hổng có mã CVE:CVE-2012-0158, CVE-2017-0199 và MS17-010.

Các cơ quan, đơn vị, doanh nghiệp được đề nghị sau khi thực hiện các công việc, báo cáo tình hình lây nhiễm và kết quả xử lý (nếu có) về Cơ quan Điều phối ứng cứu sự cố Quốc gia - Trung tâm VNCERT trước ngày 30/9/2017.